Exemple de script pour lire (et éventuellement modifier) les valeurs de OMA (Outlook Mobile Access, cad ActiveSync) et OWA (Outlook Web Access cad Webmail) pour les utilisateurs dans Active Directory :

Set objRootDSE = GetObject("LDAP://rootDSE")

Set objUsers = GetObject("LDAP://cn=Users," & objRootDSE.Get("defaultNamingContext"))

For Each objUser In objUsers

strName = objUser.Get("name")

intWirelessEnabled = 7

On Error Resume Next

intWirelessEnabled = objUser.Get("msExchOmaAdminWirelessEnable")

aProtocol = objUser.GetEx("protocolSettings")

On Error Goto 0

Wscript.Echo "Name : " & strName & " - OMA : " & intWirelessEnabled & " - OWA : " & Mid(aProtocol(0),6,1)

Next

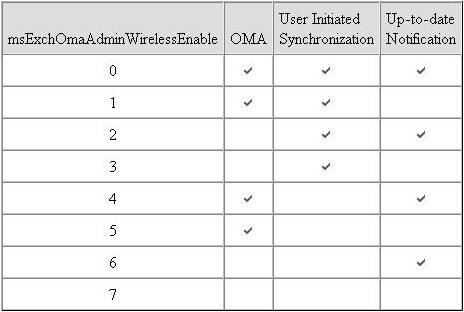

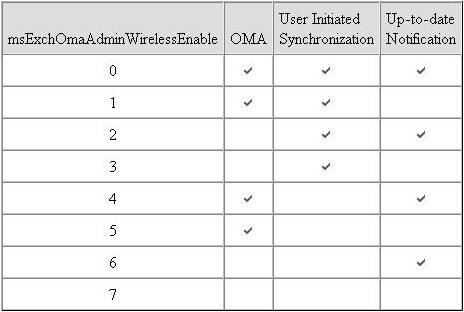

La valeur de intWirelessEnabled est fonction de ce tableau

Un Null Session Share est un partage Windows accessible par une ouverture de session sans code utilisateur :

net use \\server\share /u:"" ""

Pour ajouter un Null Session Share, procéder comme suit :

- Créez le répertoire à partager (attention, le chemin de répertoire ne doit pas contenir d'espace sans quoi le Null Session Share ne fonctionnera pas !)

- Partagez ce répertoire sous le nom voulu

- Editez le registre (utiliser regedt32 et non regedit, ce dernier ne permettant pas d'éditer valeurs REG_MULTI_SZ facilement) puis ajouter le partage à la valeur NullSessionShares de la clé HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters

- Redémarrez le service Server ou bien rebootez le PC

A l'époque des contrôleurs de domaine NT 4.0, un serveur Unix tournant un Samba 2.x pouvait s'inscrire dans le domaine par la commande :

# smbpasswd -j

L'inscription d'un Samba 2.x dans Active Directory nécessite quelques modifications pour fonctionner correctement :

- A l'aide de la MMC Utilisateurs et ordinateurs Active Directory, créer un objet Ordinateur avec le nom de votre serveur Samba devant être inscrit. Précisez bien que l'ordinateur est antérieur à Windows 2000 dans la case à cocher ad-hoc

- Sur le contrôleur de domaine Active Directory, éditez le registre et modifiez la valeur de HKLM\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters\RequireSecuritySignature et mettez là à 0

- Sur le serveur Unix, passez la commande smbpasswd -j pour joindre le domaine

smbpasswd -j <DOMAINE> -r <PDC> -U<adminuser%password>

Note : il n'est pas nécessaire de remettre RequireSecuritySignature à 1, Active Directory le fera automatiquement au bout de 15 min.

C'est le piège : quand une VM a été passée en mode REDO à chaud (par la commande vmkfstools addredo), le commit est implicite lors de l'arrêt de la VM ! Ceci peut être très génant si l'on ne veut justement pas conserver les modifications apportées à la VM depuis le passage en mode REDO. Deux méthodes permettent d'empêcher le commit tout en arrêtant la VM :

La méthode brutale :

Faire un ps -eafwww | grep "" et relever tous les process associés à la VM. Voici typiquement le résultat de la commande :[root@esx29801 root]# ps -eafwww | grep "f098st42.vmx"

UID PID PPID C STIME TTY TIME CMD

root 9885 1 0 Mar 28 ? 00:15:16 /usr/lib/vmware/bin/vmware-vmx ...

root 9886 9885 0 Mar 28 ? 00:00:18 vmware-mks -A 11 -D 13 -S -L ...

root 9893 9885 0 Mar 28 ? 00:00:00 /usr/lib/vmware/bin/vmware-vmx ...

root 9894 9893 0 Mar 28 ? 01:11:39 /usr/lib/vmware/bin/vmware-vmx ...

Il ne reste plus qu'à faire un kill -9 des PIDs, puis de supprimer le fichier .REDO et le tour est joué

Méthode douce :

Faire un REDO de REDO. Autrement dit repasser une commande vmkfstools addredo. Ceci va créer un fichier .REDO.REDO. Ensuite, arrêter normalement la VM. Le .REDO.REDO est commité dans le .REDO et le fichier .vmdk principal n'est pas affecté. La VM étant arrêté, vous pouvez alors supprimer alors le fichier .REDO restant puis la redémarrer.